9 αλήθειες και μύθοι για το hacking και την ασφάλειά σας

Οι επιθέσεις που πραγματοποιούν οι hackers χωρίζονται σε δύο βασικές κατηγορίες

Η εικόνα των hackers έχει διαμορφωθεί σε μεγάλο βαθμό από τον κινηματογράφο, τις σειρές και την τηλεόραση, όπου παρουσιάζονται ως ικανοί να διαπερνούν ακόμα και τα πιο ασφαλή συστήματα με ένα απλό πάτημα του πληκτρολογίου.

Όλοι μας, άλλωστε, κάποια στιγμή έχουμε δει κάποια ταινία, όπου hackers εισβάλουν σε υπερπροστατευμένα συστήματα κυβερνήσεων, οργανισμών και επιχειρήσεων, παίρνοντας τον απόλυτο έλεγχο των διαδικασιών και προκαλώντας αμέτρητα προβλήματα.

Είναι όμως τόσο εύκολο; Πόσο απέχει κάτι τέτοιο από την πραγματικότητα; Πού σταματάει ο μύθος και πού ξεκινάει η αλήθεια; Για να δώσουμε απαντήσεις στα συγκεκριμένα ερωτήματα, ήρθαμε σε επικοινωνία με τον Μιχάλη Μίγγο, τεχνικό διευθυντή της εταιρείας TicTac, όπου εξειδικεύεται στις υπηρεσίες Cyber Security και ανάκτησης δεδομένων, ώστε να μας αναλύσει τις πιο κοινές αντιλήψεις που έχουν οι επιχειρήσεις και οι χρήστες σχετικά με την κυβερνοασφάλεια.

Μύθος 1: «Η επιχείρησή μου είναι πολύ μικρή για να ασχοληθούν οι hackers μαζί μου»

Πραγματικότητα: «Οι περισσότεροι hackers κάνουν τυχαίες επιθέσεις, οπότε κινδυνεύουν όλες οι επιχειρήσεις αλλά και τα ίδια τα άτομα»

Μια από τις πιο εσφαλμένες αντιλήψεις σχετικά με το Cyber Security είναι η ιδέα ότι οι μικρές επιχειρήσεις είναι ασήμαντες, επομένως είναι και ασφαλείς από τις κυβερνοεπιθέσεις. Η αλήθεια είναι πως καμία επιχείρηση δεν είναι πολύ μικρή για τέτοιου είδους απειλές.

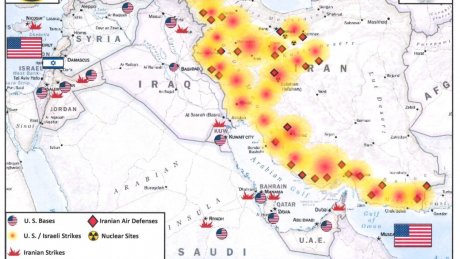

Οι επιθέσεις που πραγματοποιούν οι hackers χωρίζονται σε δύο βασικές κατηγορίες: Στοχευμένες επιθέσεις σε μεγάλες επιχειρήσεις και οργανισμούς, οι οποίες απαιτούν από την πλευρά των hackers πολύ κόπο, χρόνο και χρήμα, και συνήθως είναι αποτέλεσμα μιας μεγάλης και συντονισμένης προσπάθειας και οι τυχαίες, τυφλές, μη στοχευμένες επιθέσεις σε χιλιάδες emails & IP’s, με στόχο να μπορέσουν να βρουν κάποιο κενό ασφαλείας σε κάποιο οποιοδήποτε σύστημα, ώστε να πάρουν τον έλεγχο υπολογιστών, να κλειδώσουν ή να κλέψουν αρχεία.

Όπως είναι φυσικό, οι hackers δεν θα καταφέρουν να βγάλουν χρήματα από όλους, καθώς ένας ιδιώτης ή μια μικρή επιχείρηση δεν θα μπορεί να αντεπεξέλθει στις χρηματικές απαιτήσεις που έχουν, ώστε να δώσουν πίσω τα αρχεία τους. Παρ’ όλα αυτά, η ζημιά θα έχει ήδη γίνει και τα δεδομένα πιθανόν να έχουν ήδη χαθεί. Επομένως, δεν έχει σημασία αν είστε σημαντικός στόχος και αν θα μπορέσουν να βγάλουν χρήματα από εσάς. Ο κίνδυνος να έχετε σημαντικό πρόβλημα από τυχαία και τυφλά χτυπήματα υπάρχει.

Στο παραπάνω, θα πρέπει να προστεθεί πως ανεξάρτητα από το μέγεθος μιας επιχείρησης, η προστασία και η διαθεσιμότητα των δεδομένων και των πληροφοριών πρέπει να αποτελεί ύψιστη προτεραιότητα, καθώς οι κίνδυνοι απώλειας δεδομένων από κυβερνοαπειλές είναι πάρα πολλοί.

Τρόποι αντιμετώπισης

Οι μικρές/μεσαίες επιχειρήσεις θα πρέπει να αντιληφθούν ότι δεν έχουν ανοσία απέναντι στις κυβερνοεπιθέσεις και να λάβουν μέτρα για την προστασία των συστημάτων τους και των δεδομένων τους. Αυτά μπορεί να περιλαμβάνουν:

- Εκσυγχρονισμό των συστημάτων backup τους ώστε να συμπεριλάβουν και το ρίσκο μιας κυβερνοεπίθεσης

- Εφαρμογή καλών πρακτικών ασφάλειας, όπως ισχυροί κωδικοί πρόσβασης και Two-factor authentication (2FA)

- Εκπαίδευση του προσωπικού της επιχείρησης για την αναγνώριση και αντιμετώπιση διαδικτυακών απειλών

- Έλεγχο και τακτική αναθεώρηση των μέτρων ασφαλείας

- Συνεργασία με κάποια εταιρεία παροχής υπηρεσιών κυβερνοασφάλειας για να ελέγξει την ασφάλεια των συστημάτων

Μύθος 2: «Έχω Antivirus και το πληρώνω κάθε χρόνο, άρα είμαι προστατευμένος!»

Πραγματικότητα: «Τα καλύτερα Antivirus μπλοκάρουν το 99% των κακόβουλων αρχείων, ενώ το 1% των απειλών είναι χιλιάδες απειλές την ημέρα που δεν θα τις αντιληφθεί κανένα Antivirus»

Τα Antivirus & Firewalls αποτελούν μερικά από τα πιο κοινά μέσα προστασίας που χρησιμοποιούνται από χρήστες και επιχειρήσεις για την προστασία των συστημάτων τους από κυβερνοεπιθέσεις. Παρόλα αυτά, η αντίληψη πως τα συγκεκριμένα λογισμικά είναι αρκετά για να προσφέρουν ολοκληρωμένη προστασία είναι επικίνδυνα εσφαλμένη.

Ακόμα και αν τα πιο προηγμένα λογισμικά που κυκλοφορούν στην αγορά αυτήν τη στιγμή, μπορούν να αντιμετωπίσουν το 99% των απειλών, αυτό το 1% που απομένει είναι αρκετό για να προκαλέσει τεράστια ζημιά σε μια επιχείρηση. Σκεφτείτε πως μέσα στις εκατομμύρια επιθέσεις που λαμβάνουν χώρα καθημερινά, αυτό το 1% δεν είναι και τόσο μικρός αριθμός.

Όλα αυτά τα προγράμματα προστασίας εξελίσσονται καθημερινά με patches και αναβαθμίσεις. Αυτό σημαίνει ότι πρώτα θα δημιουργηθεί μια νέα απειλή η οποία θα δημιουργήσει ένα «ρήγμα» ή κάποιο κενό ασφαλείας και στη συνέχεια αυτά τα προγράμματα προστασίας θα προσαρμοστούν για να το αντιμετωπίσουν, όταν το εντοπίσουν.

Τι σημαίνει αυτό πρακτικά; Ότι από τη στιγμή της επίθεσης, μέχρι την κεντρική αντιμετώπισή της από την εταιρεία του λογισμικού, είναι πιθανό να έχουν «μολυνθεί» άμεσα χιλιάδες χρήστες.

Τρόποι αντιμετώπισης

Ως κύριος τρόπος αντιμετώπισης είναι το ανθρώπινο monitoring και πολλά επίπεδα προστασίας. Διότι, η κυβερνοασφάλεια απαιτεί μια ολιστική προσέγγιση που περιλαμβάνει πολλαπλά επίπεδα προστασίας. Ακολουθώντας μια μονοδιάστατη προσέγγιση με μόνο το λογισμικό κατά των ιών, αφήνονται πολλά κενά ασφαλείας, τα οποία μπορούν να αξιοποιήσουν οι hackers. Οι εξελίξεις στην ψηφιακή τεχνολογία είναι συνεχείς και συχνά πολύπλοκες, και για αυτόν τον λόγο, η ασφάλεια θα πρέπει να είναι δυναμική και πολυεπίπεδη (σαν τις στρώσεις του κρεμμυδιού).

Μύθος 3: «Ο κωδικός μου είναι πολύ δυνατός»

Πραγματικότητα: «Ο "δυνατός" κωδικός είναι ένα πρώτο βήμα, αλλά όχι το μοναδικό»

Ένας πολύ δυνατός κωδικός αποτελεί την πρώτη γραμμή άμυνας για τις διαδικτυακές απειλές. Όμως, μπορούμε εύκολα να αντιληφθούμε πως αυτό από μόνο του δεν αρκεί.

Οι hackers διαθέτουν προηγμένα εργαλεία και ποικίλες τεχνικές για να αποκτήσουν έναν κωδικό πρόσβασης. Για να γίνουμε πιο κατανοητοί, δεν χρειάζεται καν να γνωρίζει ή να μαντέψει ποιος είναι ο κωδικός, καθώς μπορεί να τον υποκλέψει με διάφορες πρακτικές.

Για παράδειγμα, εάν ένας χρήστης χρησιμοποιήσει ένα κοινόχρηστο δίκτυο μιας καφετέριας, και κάποιος hacker έχει φροντίσει να δημιουργήσει έναν «κλώνο» αυτού του δικτύου, ώστε να μας ξεγελάσει και να συνδεθούμε σε εκείνον αντί του καταστήματος, τότε μπορεί να υποκλέψει όλα τα ανοιχτά session και να βρεθεί ξαφνικά με πρόσβαση ακόμα και στον λογαριασμό της τράπεζάς μας, χωρίς ποτέ να χρειαστεί να μάθει τους κωδικούς μας.

Μία ακόμα μέθοδος που συχνά χρησιμοποιούν, είναι το γνωστό σε πολλούς Phishing. Ουσιαστικά μέσω αυτής της πρακτικής οι hackers προσπαθούν να «ψαρέψουν» τους κωδικούς με πλάγιους τρόπους, ξεγελώντας τους χρήστες. Για παράδειγμά, μπορεί να αποστείλουν ένα mail προσποιούμενοι μια πλατφόρμα όπως το gov.gr και να οδηγήσουν τους χρήστες σε ένα ακριβές αντίγραφο του αυθεντικού site. Εκεί, οι ανυποψίαστοι χρήστες εισάγουν μόνοι τους το username και password τους, δίνοντας απλόχερα τα στοιχεία τους στους επιτήδειους.

Τρόποι αντιμετώπισης

- Χρήση VPN υπηρεσιών όταν πραγματοποιούμε σύνδεση σε ξένα Wi-Fi δίκτυα, ώστε να γίνεται κρυπτογράφηση των στοιχείων

- Συχνή αλλαγή κωδικών, ώστε σε περίπτωση που έχει διαρρεύσει κάποιος, να μην είναι πλέον ενεργός

- Επιλέξτε διαφορετικούς κωδικούς για κάθε ιστοσελίδα, ώστε αν αποκτήσει κάποιος έναν κωδικό να μην μπορέσει να έχει πρόσβαση σε όλους τους λογαριασμούς σας

- Two-factor authentication (2FA), ώστε να υπάρχει ένα επιπλέον επίπεδο ασφάλειας που θα προϋποθέτει μια έξτρα έγκριση για την είσοδο από διαφορετική συσκευή

Μύθος 4: «Αν κρυπτογραφηθούν τα αρχεία μου από Ransomware τα έχασα για πάντα»

Πραγματικότητα: «Μπορείτε να επαναφέρετε τα αρχεία σας και μερικές φορές αυτό είναι εφικτό ακόμα και χωρίς να πληρώσετε»

Οι επιθέσεις με Ransomware αποτελούν μια από τις πιο διαδεδομένες και καταστροφικές μορφές κυβερνοεπίθεσης που αντιμετωπίζουμε σήμερα. Όταν κάποιος χρήστης «μολυνθεί» με τον συγκεκριμένο ιό, θα βρεθεί μπροστά σε μια οθόνη που θα τον ενημερώνει ότι όλα τα αρχεία του σκληρού δίσκου ή της συσκευής του έχουν κλειδωθεί και θα πρέπει να καταβάλει λύτρα, ώστε να τα πάρει πίσω.

Η ανάκτηση δεδομένων σε τέτοιες περιπτώσεις απαιτεί πολύ λεπτούς χειρισμούς, ώστε να διασφαλίσουμε πως τα αρχεία του δίσκου δεν θα αλλοιωθούν από την κρυπτογραφημένη τους κατάσταση, και ό,τι όντως μετά την καταβολή του ποσού θα μπορέσουν να ανακτηθούν στο ακέραιο.

Σε αυτό το σημείο, θα πρέπει να αναφέρουμε ότι η πληρωμή των λύτρων θα πρέπει να είναι η ύστατη επιλογή και να χρησιμοποιείται μόνο αφού πρώτα έχουν αποτύχει όλες οι εναλλακτικές λύσεις για την επαναφορά των αρχείων του πελάτη. Σε ένα 10% των περιπτώσεων, ανάλογα το είδος της κρυπτογράφησης που έχει γίνει, είναι δυνατή η ολική επαναφορά των δεδομένων του σκληρού δίσκου και των servers, χωρίς να χρειαστεί η καταβολή οποιοδήποτε ποσού για λύτρα.

Τέλος, στην περίπτωση που αντιμετωπίζουμε μια τέτοια απειλή, είναι πολύ σημαντικό η όλη διαδικασία να πραγματοποιηθεί από εξειδικευμένους τεχνικούς Cyber Security και Ανάκτησης Δεδομένων, με στόχο να ανακαλύψουν ποια είναι η ομάδα πίσω από την κυβερνοεπίθεση, ποιο είναι το προφίλ της και αν είναι συνεργάσιμη, ώστε να δημιουργήσουν τις κατάλληλες στρατηγικές αντιμετώπισης. Δεν είναι λίγες οι φορές που οργανισμοί ή εταιρείες που πλήρωσαν σε hackers λύτρα δεν κατάφεραν να πάρουν τα αρχεία τους ή λόγω της πίεσης που ασκήσανε στην διαπραγμάτευση με τους hackers χάσανε επικοινωνία μαζί τους.

Τρόποι αντιμετώπισης

Όπως ισχύει και στις περισσότερες περιπτώσεις ψηφιακών απειλών, η καλύτερη στρατηγική για την αντιμετώπιση ενός Ransomware είναι η προληπτική προσέγγιση. Ως εκ τούτου, θα πρέπει κάθε επιχείρηση να φροντίσει να θωρακίσει τα δεδομένα της, με ισχυρές διαδικασίες προστασίας και ανάκτησης αρχείων, ειδικό λογισμικό και εκπαίδευση όπως:

- Υβριδικό Cloud Backup & Disaster Recovery

- Διαδικασίες ανάκτησης αρχείων σε περίπτωση καταστροφής

- Penetration Test (Έλεγχος Παρείσδυσης)

- Λογισμικό Antivirus με Security Operation Center

- Συμβόλαιο Ασφάλισης Κυβερνοεπιθέσεων (Cyber Security Insurance)

Μύθος 5: «Είμαι ασφαλής γιατί μεταφέρω το προσωπικό μου φορητό υπολογιστή στο γραφείο»

Πραγματικότητα: «Ο προσωπικός μας υπολογιστής αποτελεί μεγάλο κενό ασφαλείας στο γραφείο»

Με την τεχνολογία να έχει διεισδύσει σε κάθε πτυχή της ζωής μας, συμπεριλαμβανομένης της τηλεργασίας, πολλοί εργαζόμενοι έχουν την τάση να μεταφέρουν τις προσωπικές τους συσκευές στο γραφείο, θεωρώντας πως κάτι τέτοιο προσφέρει μεγαλύτερη ασφάλεια.

Για την ακρίβεια, σε αυτή την περίπτωση ισχύει ακριβώς το αντίθετο, καθώς η συγκεκριμένη πρακτική κάνει τις επιχειρήσεις περισσότερο ευάλωτες. Πιο συγκεκριμένα, στους προσωπικούς μας υπολογιστές, οι περισσότεροι είμαστε λιγότεροι προσεκτικοί στον τρόπο που περιηγούμαστε στο διαδίκτυο. Έτσι, μπορεί να πέσουμε στην παγίδα να κατεβάσουμε κάποιο σπασμένο πρόγραμμα, ή να επισκεφθούμε κάποια κακόβουλη ιστοσελίδα.

Ως αποτέλεσμα, εκείνη τη στιγμή μπορεί να εγκατασταθεί στη συσκευή ένα «RAT» που θα παρακολουθεί όλες τις κινήσεις μας. Επομένως, όταν αυτή η προσωπική συσκευή συνδεθεί στο δίκτυο της εταιρείας, θα μπορέσει να λάβει πρόσβαση στα επιχειρησιακά συστήματα και τα δεδομένα.

Τρόποι αντιμετώπισης

Είναι σημαντικό λοιπόν, όχι μόνο οι προσωπικοί υπολογιστές να είναι πάντα ξεχωριστοί από αυτούς της εταιρείας, αλλά συγχρόνως στους υπολογιστές της δουλειάς να χρησιμοποιούμε αποκλειστικά νόμιμα και πιστοποιημένα προγράμματα, ώστε να είμαστε σίγουροι πως δεν θα κατεβάσουμε κάποιο κακόβουλο λογισμικό.

Μύθος 6: «Το πληροφοριακό μας σύστημα είναι τέλειο, δεν παραβιάζεται»

Πραγματικότητα: «Δεν υπάρχει σύστημα που δεν παραβιάζεται, το θέμα είναι πόσο χρόνο θα αφιερώσει κάποιος hacker για να το παραβιάσει»

Το τέλειο σύστημα ανήκει στη σφαίρα της φαντασίας και των ταινιών. Το τέλειο σύστημα δεν υπάρχει. Όπως αναφέρει και ένα δημοφιλές quote του Dmitri Alperovitch, Aντιπροέδρου της McAffee – «Υπάρχουν δύο τύποι εταιρειών: Αυτές που έχουν χακαριστεί και το γνωρίζουν και αυτές που δεν το γνωρίζουν ακόμα.»

Η πεποίθηση ότι ένα σύστημα είναι απροσπέλαστο αποτελεί μία αυταπάτη που μπορεί να κοστίσει ακριβά, καθώς οι κυβερνοεπιθέσεις είναι συχνές και συνεχώς εξελίσσονται, αφήνοντάς μας ευάλωτους αν δεν αναγνωρίσουμε και δεν αντιμετωπίσουμε τις αδυναμίες μας.

Για να είμαστε προετοιμασμένοι για τις κυβερνοεπιθέσεις, πρέπει να διατηρούμε μια στάση διαρκούς ετοιμότητας, επανεξέτασης και βελτίωσης των συστημάτων. Στόχος είναι να υπάρχουν πολλαπλά layers ασφαλείας, ώστε να κάνουμε ασύμφορη -είτε χρονικά είτε οικονομικά- την προσπάθεια του εκάστοτε hacker να μπει στα συστήματά της επιχείρησης.

Σε αυτό το σημείο, θα πρέπει να επισημάνουμε, πως επειδή όντως δεν υπάρχει το τέλειο σύστημα, σε περίπτωση που κάποιος hacker στοχεύσει κάποια επιχείρηση, το πιθανότερο είναι πως κάποια στιγμή θα καταφέρει να βρει κάποιο κενό ασφαλείας. Και εκεί έρχονται σε πρώτο πλάνο τα σχέδια ετοιμότητας που υπάρχουν για την αντιμετώπιση τέτοιων προβλημάτων.

Τρόποι αντιμετώπισης

Αν εσείς ή ο IT σας πιστεύετε ότι το σύστημά σας είναι τέλειο, μπορείτε να προσλάβετε μια εταιρεία για penetration testing, ώστε να διαπιστώσετε πόσο πραγματικά ασφαλής είστε. Penetration Testing είναι η υπηρεσία κατά την οποία προσλαμβάνετε πρακτικά έναν hacker να προσπαθήσει να εισέλθει στα συστήματα σας και να σας δείξει τον τρόπο με τον οποίο τα παραβίασε.

Επίσης, ως τρόπος αντιμετώπισης λογίζεται και η εφαρμογή του Κανόνα 3-2-1 για το Backup, ώστε να είμαστε σίγουροι πως θα υπάρχει πάντα διαθέσιμο ένα λειτουργικό backup των αρχείων. Σύμφωνα με αυτόν τον κανόνα θα πρέπει να έχουμε τρία συνολικά αντίγραφα των αρχείων μας (κατά προτίμηση σε διαφορετικές εκδόσεις), σε δύο διαφορετικά μέσα (π.χ. Cloud Backup και τοπικός σκληρός δίσκος) και το ένα αντίγραφο θα πρέπει να είναι σε διαφορετικό χώρο από τα υπόλοιπα backup (κατά προτίμηση offline σε κάποιο USB Flash drive - external hard drive).

Σημαντικός επίσης είναι και ο σχεδιασμός και η εφαρμογή ενός αποτελεσματικού Disaster Recovery Plan, ώστε να διασφαλιστεί ότι η επιχείρηση θα μπορέσει να αποκαταστήσει τις λειτουργίες της με όσο το δυνατόν μικρότερη δυσκολία και χρονική καθυστέρηση.

Μύθος 7: «Οι επιθέσεις είναι μόνο διαδικτυακές»

Πραγματικότητα: «Τα πρόσωπα της παραβίασης στις μέρες μας μπορεί να προέλθουν από όλα τα κανάλια επικοινωνίας»

Η λογική του «Οι επιθέσεις είναι μόνο διαδικτυακές» υποτιμά τη σοβαρότητα και την ευρύτητα των κυβερνοεπιθέσεων, καθώς οι περισσότερες επιθέσεις δεν είναι απομονωμένες, αλλά μπορεί να είναι συνδυασμένες, πολυπληθείς και διαρκώς να διαφοροποιούνται.

Σε πολλούς, αυτό μπορεί να φανεί περίεργο, αλλά πολλές ηλεκτρονικές απάτες δεν χρειάζονται καν internet για να πραγματοποιηθούν.

Φανταστείτε ένα σενάριο όπου σας τηλεφωνεί κάποιος, που υποτίθεται σας καλεί εκ μέρους μιας γνωστής εταιρείας κινητής τηλεφωνίας και σας κάνει μια τρομερή προσφορά για ένα νέο συμβόλαιο, ζητώντας σας μερικά στοιχεία, όπως αριθμό ταυτότητας, τηλέφωνο και διεύθυνση σπιτιού.

Μετά από λίγο καιρό σας ξανακαλεί κάποιος άλλος, που αυτή τη φορά υποτίθεται πως είναι από μια δημόσια υπηρεσία και σας ζητάει μερικά στοιχεία για να ολοκληρώσει κάποιον έλεγχο που διεξάγει, όπως ΑΦΜ, ΑΜΚΑ, e-mail κ.λπ.

Οι παραπάνω άνθρωποι συνδυάζοντας όλα αυτά τα στοιχεία που τους δώσατε, ξαφνικά μπορούν να κάνουν αμέτρητες απάτες στο όνομά σας, χωρίς εσείς καν να το γνωρίζετε.

Τρόποι αντιμετώπισης

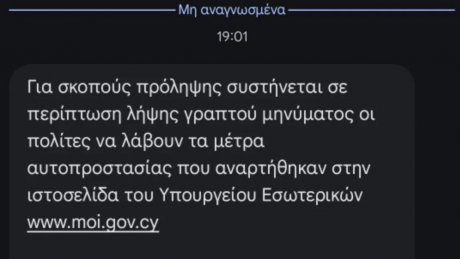

Συμπεραίνουμε λοιπόν, πως δεν πρέπει να δίνουμε ποτέ κανένα προσωπικό στοιχείο σε περίπτωση που δεν είμαστε σίγουροι με ποιον μιλάμε και φροντίζουμε πάντα να επιβεβαιώνουμε την ταυτότητά του.

Επιπλέον, κλείνουμε το τηλέφωνο και καλούμε πίσω στα κεντρικά γραφεία της εταιρείας, ώστε να επιβεβαιώσουμε ότι ο άνθρωπος με αυτό το όνομα και τα στοιχεία που μας κάλεσε εργάζεται εκεί, και ζητάμε να μας συνδέσουν μαζί του.

Μύθος 8: «Υπεύθυνοι για την ασφάλεια είναι οι τεχνικοί»

Πραγματικότητα: «Τις περισσότερες φορές οι τεχνικοί και οι μηχανογράφοι δεν γνωρίζουν από τι πρέπει να προστατευτούν»

Ο συγκεκριμένος μύθος θα μπορούσε να έχει κάποια δόση αλήθειας, η οποία εξαρτάται από το πώς αντιλαμβάνεται κάνεις τον ρόλο του, αλλά και την ποιότητα της δουλειάς του. Πράγματι, εκ πρώτης όψεως κάποιοι εκπαιδευμένοι τεχνικοί μιας εταιρείας μπορούν να είναι υπεύθυνοι για την κυβερνοασφάλεια.

Παρ’ όλα αυτά, η εμπειρία μας έχει αποδείξει πως ένας τεχνικός που θεωρεί ότι τα ξέρει όλα δεν είναι ένας καλός τεχνικός. Οι ψηφιακές απειλές εξελίσσονται τόσο γρήγορα που είναι σχεδόν αδύνατον ένας άνθρωπος, όσο καλός και αν είναι, να μπορέσει να αποτρέψει όλες τις επιθέσεις.

Στόχος κάθε τεχνικού θα πρέπει να είναι η επιθυμία να τεστάρει διαρκώς τα συστήματά του και την αποτελεσματικότητα με την οποία λειτουργούν οι διαδικασίες του. Αν θεωρεί κάποιος ότι είναι τέλειος, συνήθως δεν βελτιώνεται ποτέ και έχει άγνοια κινδύνου.

Μια εταιρεία κυβερνοασφάλειας ξεκινάει με ένα Penetration Test (έλεγχος ευπαθειών) και τις περισσότερες φορές ανακαλύπτει κενά ασφαλείας τα οποία αν χρησιμοποιηθούν από ένα hacker μπορούν να αποβούν μοιραία.

Τρόπος αντιμετώπισης

Μια εταιρεία και αντίστοιχα οι τεχνικοί της, δεν θα πρέπει να νιώθουν απειλή από εξωτερικούς cyber security συμβούλους. Το αντίθετο, θα πρέπει να το βλέπουν ως ευκαιρία για να βελτιώσουν τα συστήματά τους, μέσα από διαρκές testing και reporting των κενών ασφαλείας που ενδεχομένως να υπάρχουν.

Μύθος 9: «Δεν χρειάζεται έλεγχος των συστημάτων ή εκπαίδευση»

Πραγματικότητα: «Πάρα πολλές κυβερνοεπιθέσεις θα μπορούσαν να αποτραπούν αν είχαμε εκπαιδευμένο προσωπικό και είχε γίνει ένας έλεγχος ευπαθειών (penetration test)»

Το διαδίκτυο είναι ένας συνεχώς μεταβαλλόμενος χώρος, με νέες απειλές και κινδύνους που εμφανίζονται συνεχώς. Χωρίς τον απαραίτητο ανθρώπινο έλεγχο των συστημάτων και την ενημέρωση για νέες απειλές, οι επιχειρήσεις γίνονται ευάλωτες σε επιθέσεις που μπορούν να έχουν καταστροφικές συνέπειες.

Εν έτη 2023, η ολοκληρωμένη εκπαίδευση των υπαλλήλων κάθε επιχείρησης, θα πρέπει να αποτελεί μέγιστη προτεραιότητα, καθώς έχει φανεί από έρευνες πως τις περισσότερες φορές αυτός που θα κάνει το λάθος και θα επιτρέψει σε κάποιο κακόβουλο πρόγραμμα να μπει στα συστήματα της εταιρείας, είναι ένας απλός εργαζόμενος που θα πατήσει κάποιο λάθος κουμπί και θα κατεβάσει ένα αρχείο στο mail του.

Όσο καλά εργαλεία ή διαδικασίες και αν υπάρχουν, αυτές οι μικρές, ανθρώπινες στιγμές απροσεξίας μπορούν να ανοίξουν τις πύλες για μια παραβίαση των συστημάτων σας. Συγκεκριμένα, ο Μιχάλης Μίγγος αναφέρει: «Πολλές φορές όταν συμβαίνει μια παραβίαση σε μια επιχείρηση ή οργανισμό, ακούμε από τον υπεύθυνο να κατηγορεί τον υπάλληλο που πάτησε το κακόβουλο link ή που άνοιξε το κακόβουλο αρχείο. Εκεί δεν φταίει ο υπάλληλος, η ευθύνη είναι του υπευθύνου που δεν εκπαίδευσε ή δεν έλεγξε την εκπαίδευση του χρήστη.»

Τρόποι αντιμετώπισης

Η εκπαίδευση του προσωπικού για την αναγνώριση και αποτροπή απειλών, αλλά και για τη σωστή αντίδρασή τους σε περιπτώσεις παραβίασης της ασφάλειας είναι καθοριστική για την αποφυγή τέτοιων σφαλμάτων. Μάλιστα, εξίσου σημαντικό είναι και το τακτικό testing των διαδικασιών (π.χ. με fake fishing links), ώστε να ελέγχουμε το επίπεδο και τον βαθμό ετοιμότητας της κάθε επιχείρησης.

Εν τέλει, πόσο κινδυνεύουμε ως χρήστες ή ως επιχειρήσεις;

Η κυβερνοασφάλεια πρέπει να αποτελεί προτεραιότητα για κάθε επιχείρηση που επιθυμεί να προστατεύσει τα δεδομένα της, τη φήμη της και την αξιοπιστία της στον ψηφιακό κόσμο, ανεξάρτητα από το μέγεθος ή τον κλάδο που δραστηριοποιείται. Η Ευρωπαϊκή Ένωση ασχολείται ενεργά με το θέμα, δημοσιεύοντας νέους κανόνες για την ενίσχυσή της.

Ευτυχώς ή δυστυχώς, το διαδίκτυο έχει εισχωρήσει σε κάθε πτυχή της ζωής μας, ενώ η εκθετική ανάπτυξη των τεχνολογιών έχουν ενισχύσει μαζί με τις ευκαιρίες και τους κινδύνους για την ασφάλεια και την ιδιωτικότητα των δεδομένων μας.

Η αδιαμφισβήτητη αλήθεια είναι ότι καμία επιχείρηση ή χρήστης δεν μπορεί να είναι σίγουρος πως δεν θα βρεθεί κάποια στιγμή στη ζωή του αντιμέτωπος με τέτοιες πιθανές απειλές, για αυτόν το λόγο, η ανάγκη για σωστή ενημέρωση και εκπαίδευση είναι περισσότερο αναγκαία από ποτέ.